RGPD

Introduction

Le module RGPD comprend 2 choses distinctes : la pseudonymisation et le module RGPD lui-même qui utilise la pseudonymisation.

La pseudonymisation devient disponible avec l’installation du module de base, et la RGPD est activée à l’installation du module RGPD.

La pseudonymisation

L’objectif de la pseudonymisation est de créer des bases de données pseudonymisées.

La pseudonymisation permet de prendre une base de données en production et de venir la convertir en une base de données factices mais cohérente.

Grâce à la pseudonymisation, lorsqu'une personne demande d’effacer son compte, son nom (ou autres informations) ne sera plus visible dans l’ERP.

En revanche, l’objet existera toujours et les liens qu’il peut avoir avec d’autres objets comme les factures / commandes resteront également.

Suite à la pseudonymisation, le nom et le prénom sont supprimés, et remplacés par des valeurs factices.

Anonymiseur de relation a été ajouté en version 7.1. Il devient possible de casser certains liens entre les objets. La nouvelle documentation concernant son usage sera bientôt publiée.

Le module RGPD

Le module RGPD permet de gérer :

1. Le droit d’accès : “Ce droit permet de connaître les données qu’un organisme détient sur vous. Vous pouvez demander à un organisme s'il détient des données sur vous (site web, magasin, banque...) et demander à ce que l’on vous les communique pour en vérifier le contenu.” Source : CNIL

2. Le droit d’oubli ou autrement appelé droit d'effacement :

“Vous pouvez exercer votre demande de droit d’effacement par divers moyens : par voie électronique (formulaire, adresse mail, bouton de téléchargement, etc.) ou par courrier, par exemple. Il est très important d’indiquer précisément quelles sont les données que vous souhaitez effacer.” Source : CNIL

Lorsqu'une personne fait une demande, le droit d’oubli permet de pseudonymiser n’importe quelle fiche qui est liée à la personne qui a fait la demande.

En outre, il est possible pour l’utilisateur de recourir aux registres de traitement. Les registres de traitement sont des registres automatiques qui soit archivent des données soit archivent des données en les pseudonymisant. Les données ne sont plus visibles dans l’ERP.

Configuration de la pseudonymisation

Dans AOS, la pseudonymisation propose le remplacement des données par des données factices.

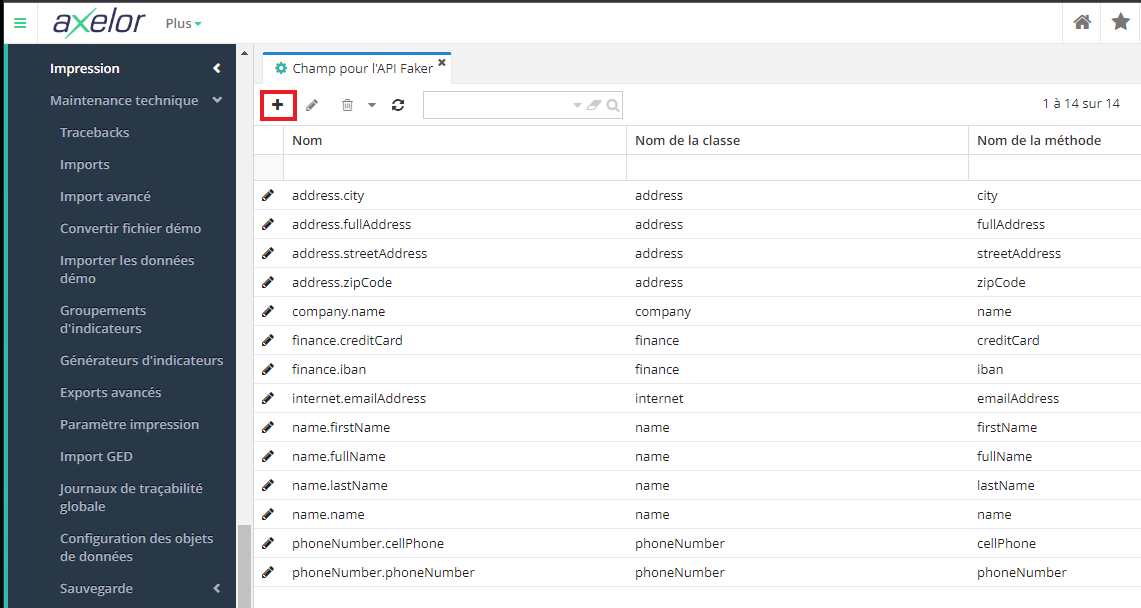

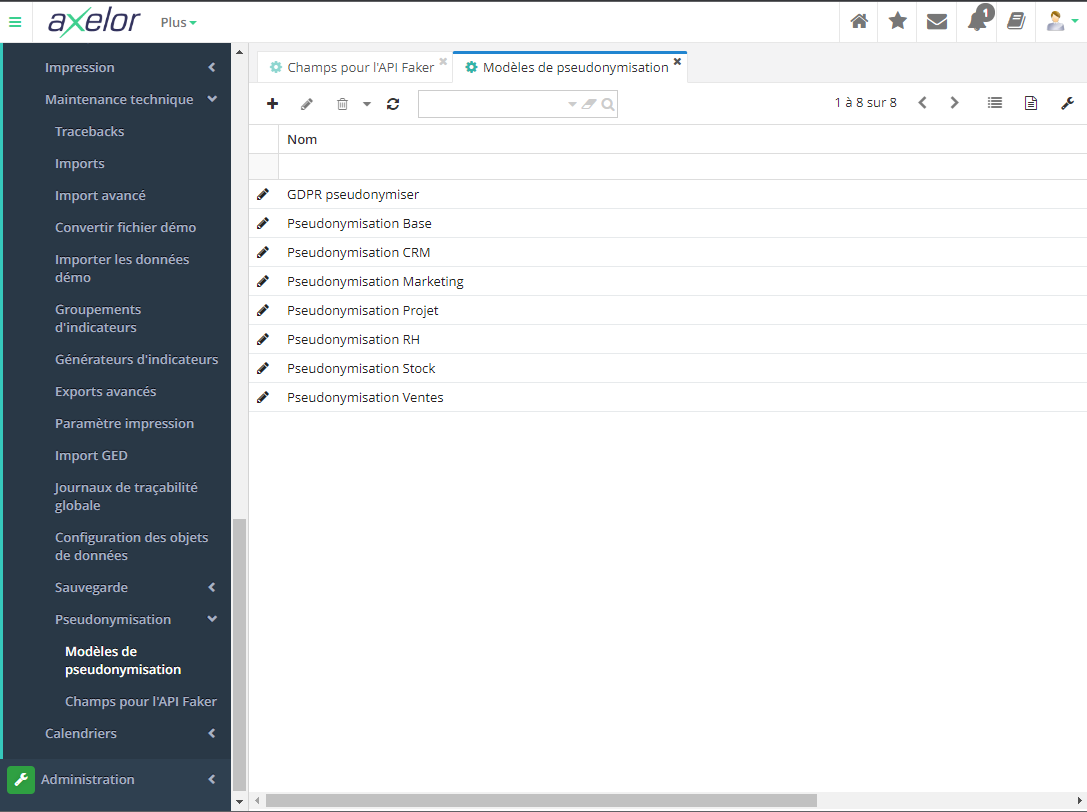

Il y a deux entrées de menu en ce qui concerne la pseudonymisation, les Modèles de pseudonymisation et les Champs pour l’API Faker :

Accès : Config applicative → Maintenance technique → Pseudonymisation → Modèles de pseudonymisation.

Accès : Config applicative → Maintenance technique → Pseudonymisation → Champs pour l’API Faker.

Les champs pour l’API Faker sont utilisés dans les modèles de pseudonymisation.

Configuration des champs pour l’API Faker

La solution Axelor offre une liste des champs pré-configurés, toutefois il est toujours possible de créer de nouveaux champs.

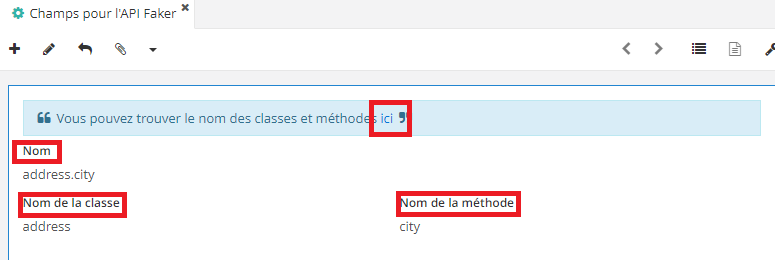

Dans l’entrée de menu Champs pour l’API faker cliquez sur +Nouveau.

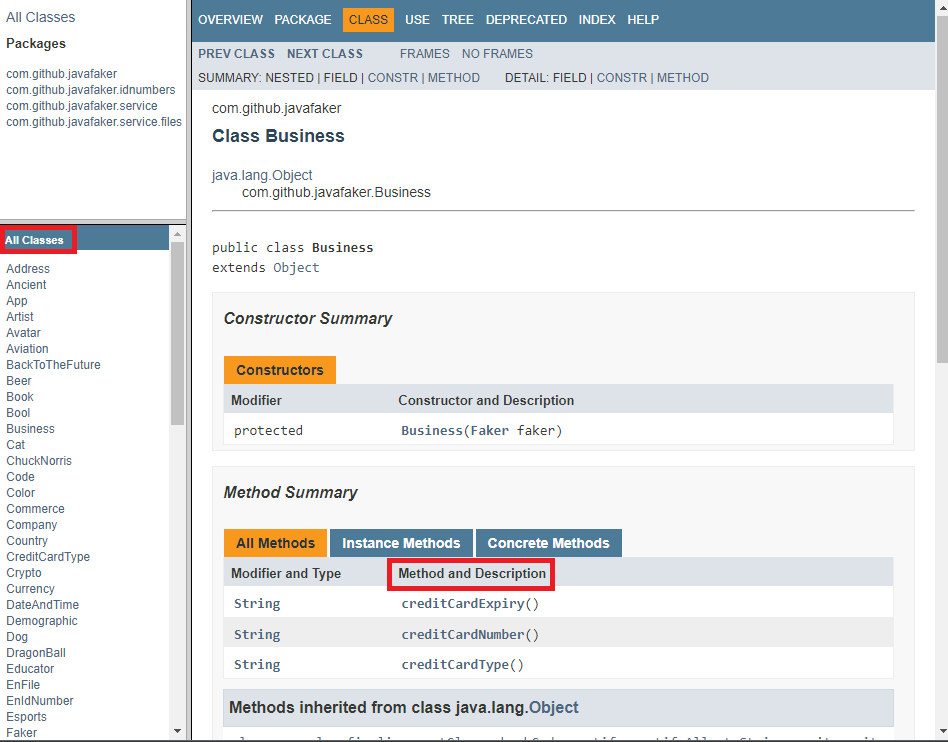

Pour créer un nouveau Champ, il faut renseigner le nom de la Classe et le nom de la Méthode (il est possible de consulter la classe et la méthode sur la librairie Java Faker).

Par la suite, il faut faire un appel à la librairie Java (Java Faker). Cette librairie permet de générer des fausses données. Cliquez sur le lien caché dans le mot “ici” qui va vous diriger sur le site de la documentation technique de Java Faker.

Sur Java Faker, retrouvez la Classe (par exemple, Address), et ensuite la Méthode (par exemple, City).

Cliquez ensuite sur une Classe pour accéder à une Méthode. Copiez-collez la classe et la méthode qui vous intéressent sur la fiche des Champs pour l’API Faker.

Une fois que les champs ont été configurés pour pouvoir générer de fausses données, il devient possible de générer des Modèles de pseudonymisation.

Configuration des Modèles de pseudonymisation

Les modèles de pseudonymisation sont par la suite utilisés dans la création de la base de données factices.

Une liste des modèles de pseudonymisation est disponible par défaut, toutefois il est toujours possible de créer une nouvelle fiche.

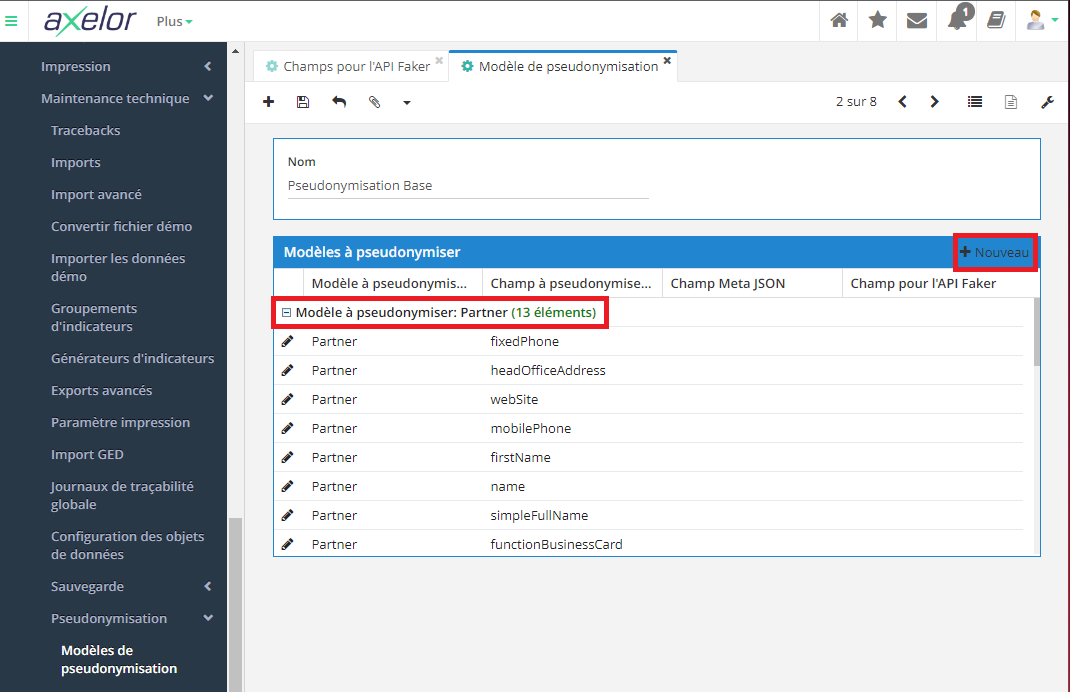

- Dans le menu d’entrée de Modèles de pseudonymisation, cliquez sur + pour créer une nouvelle fiche ou cliquez sur une fiche déjà existante afin de la modifier.

Accès : Config applicative → Maintenance technique → Pseudonymisation → Modèles de pseudonymisation.

- Sur la fiche du Modèle de pseudonymisation il faut définir le modèle que l’utilisateur souhaite pseudonymiser (par exemple, partner / user / emailaddress / address).

Chaque modèle possède un champ à pseudonymiser différent pour lequel il faudra créer de fausses données.

Soyez attentif au fait que si vous souhaitez pseudonymiser par la suite le nom et le prénom du partenaire en utilisant ce modèle de pseudonymisation, il faudra bien ajouter des champs à pseudonymiser comme “name”, “Firstname”, “fullName” etc.

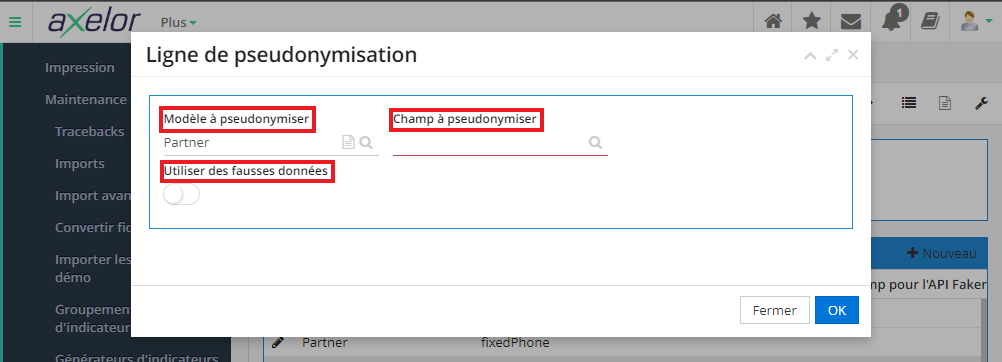

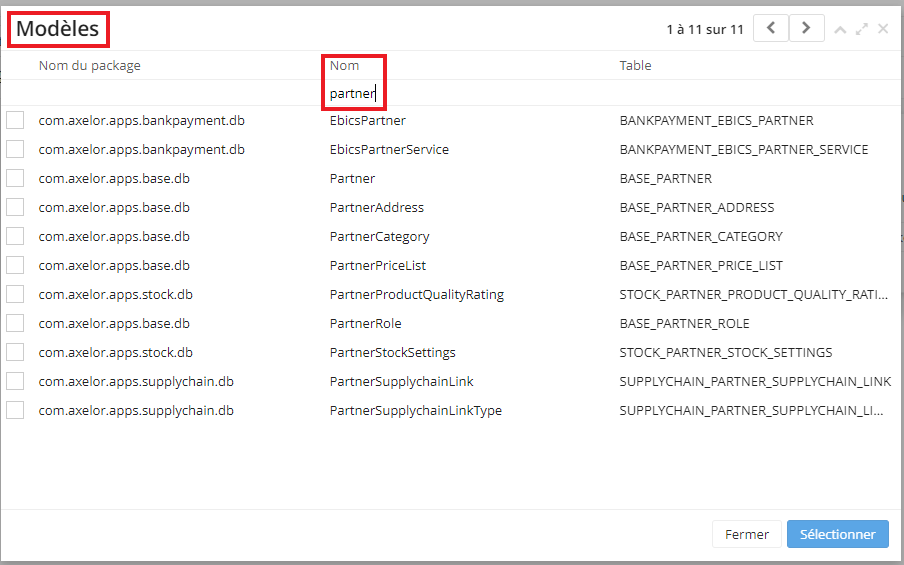

- Lorsqu'il est nécessaire de créer une nouvelle ligne de pseudonymisation, cliquez sur +Nouveau sur la fiche. Un nouvel onglet nommé “Ligne de pseudonymisation”, va apparaître. Sur cet onglet, sélectionnez le modèle à pseudonymiser et ensuite sélectionnez le champ à pseudonymiser.

Afin de sélectionner le modèle, vous pouvez chercher ce modèle dans l’onglet.

La case à cocher “Utiliser des fausses données” sert à la création de fausses données cohérentes.

A titre d’illustration : si l’utilisateur a sélectionné une date comme champ à pseudonymiser et n’a pas activé la case, la date sera créée par défaut et de façon aléatoire (par exemple, le 1 janvier 1910). Par contre, si la case est cochée, la date sera fausse mais cohérente.

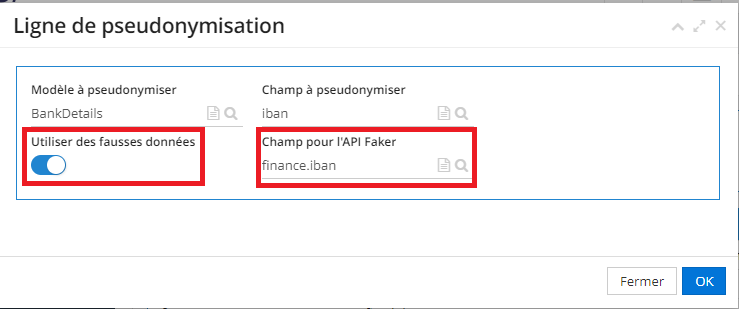

- Suite à l’activation de la case “Utiliser des fausses données”, un nouveau champ nommé “Champ pour l’API Faker” va apparaître.

Parfois l'utilisateur souhaite simplement appliquer la RGPD et la cohérence n’a pas de grande importance pour lui. Dans ce cas là, la case “Utiliser des fausses données” restera décochée.

Dans un nouveau modèle de pseudonymisation les éléments doivent être configurés un par un, cependant une fois que ce modèle a été généré, il sera réutilisé tel quel (sauf si l’utilisateur décide de le modifier).

Le fait de configurer le modèle de pseudonymisation n’a pas en soi d’impact immédiat.

Utilisation du module RGPD

Le module RGPD comprend plusieurs fonctionnalités :

-Le registre de traitement ;

-La demande d’accès (requête RGPD) ;

-La demande d’effacement (requête RGPD).

Afin de pouvoir utiliser les fonctionnalités RGPD, il est nécessaire d’installer le module et par la suite de le configurer.

Configuration du module RGPD

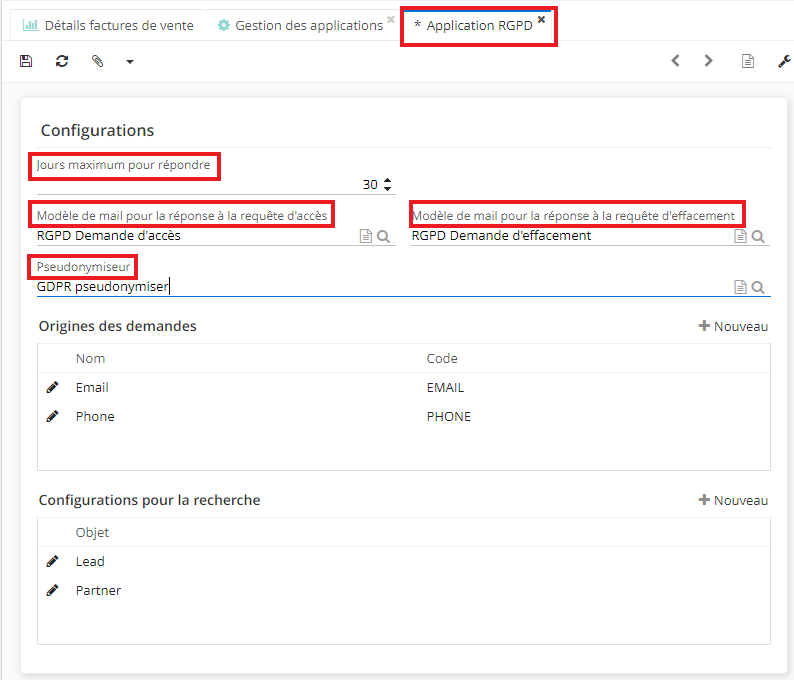

Accès : Config applicative → gestion des applications → RGPD, configurer.

Champ “Jours maximum pour répondre” : ce champ sert à titre indicatif. C’est-à-dire qu’une fois que la demande a été faite, l’utilisateur va savoir qu’il doit répondre dans le délai indiqué. En ce qui concerne la personne qui a déposé la demande, elle va savoir dans combien de temps la demande sera traitée.

Champ “Modèle de mail pour la réponse à la requête d’accès” : sélectionnez le modèle de réponse une fois que les données ont été extraites. Le modèle de mail est configurable dans Config applicative → Message → Modèle.

Champ “Modèle de mail pour ma réponse à la requête d’effacement” : sélectionnez le modèle de réponse une fois que les données ont été effacées. Le modèle de mail est configurable dans Config applicative → Message → Modèle.

Champ “Pseudonymiseur” : sélectionnez le modèle dans le but de pseudonymiser les données lorsqu'une demande d’effacement a été réalisée (par exemple, Pseudonymisation base).

Tableau “Origines des demandes” : le tableau où sont indiquées les différentes origines des demandes. Par défaut, deux origines sont renseignées, “email” et “phone”.

Il est possible d’ajouter d’autres origines en cliquant sur “Nouveau”.

Configuration pour la recherche

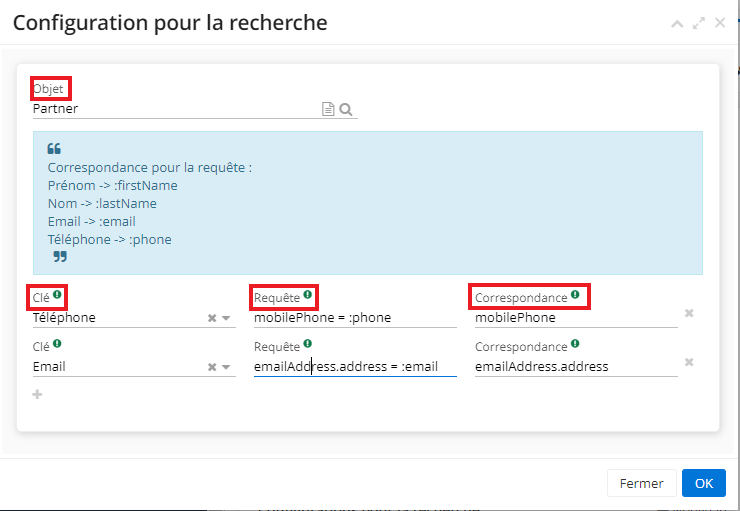

Lorsque vous vous trouvez sur la page d’application RGPD, il est également possible d’ajouter d’autres objets dans la partie “Configuration pour la recherche” en cliquant sur +Nouveau. Par la suite, vous allez être redirigé sur nouvel onglet “Configuration pour la recherche” où vous pourriez ajouter d’autres objets.

Pour mieux comprendre le fonctionnement, voici un exemple :

Comment faire quand l’utilisateur reçoit la demande d'effacement de la part de Monsieur X ? Le Monsieur X qui vient de faire une demande RGPD peut être présent dans plusieurs fiches d’ERP.

Afin de retrouver les différentes personnes dans les fiches existantes, il est nécessaire de configurer la recherche du Module RGPD. Sur la page d’application RGPD, dans la partie “Configuration pour la recherche”, les objets indiqués par défaut sont “Lead” et “Partner”. Il est également possible d’ajouter d’autres objets en cliquant sur “Nouveau”.

Si vous cliquez sur “Nouveau”, un nouvel onglet “Configuration pour la recherche” va apparaître. Dans cet onglet, de nouveaux champs peuvent être ajoutés au fur et à mesure (par exemple, vous pouvez avoir plusieurs clés/requêtes/correspondance comme Adresse, Email, Nom, Prénom etc).

Clé - nom de la clé pour le moteur de recherche ;

Requête - filtre JPQL à ajouter à la requête ;

Correspondance - champ affiché dans le résultat de la requête.

En total il y a quatre clés de recherche (Email / Téléphone / Nom / Prénom).

Les éléments de la configuration pour la recherche vont être retrouvés dans la requête RGPD.

Requête RGPD : la demande d’accès

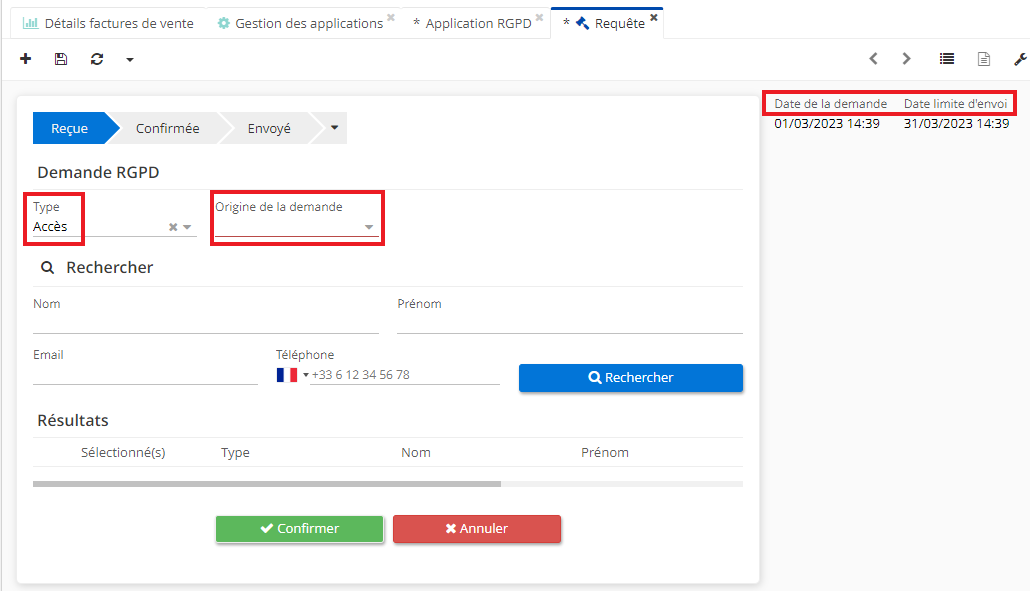

Dans le cas où un client a fait une demande d’accès aux données personnelles, il faudra créer une fiche de requête RGPD.

Accès : RGPD → Requête → Nouveau.

Sur la page de la requête se trouvent les quatre clés qu’ont été configurées en amont sur la page de l’application RGPD.

Sélectionnez le type de la demande (par exemple, l’accès).

Sur la fiche de requête, indiquez le nom/ prénom/ email / téléphone de la personne concernée.

Renseignez l’origine de la demande (par exemple, email).

Cliquez sur “Rechercher”.

Consultez les résultats dans la partie dédiée aux résultats.

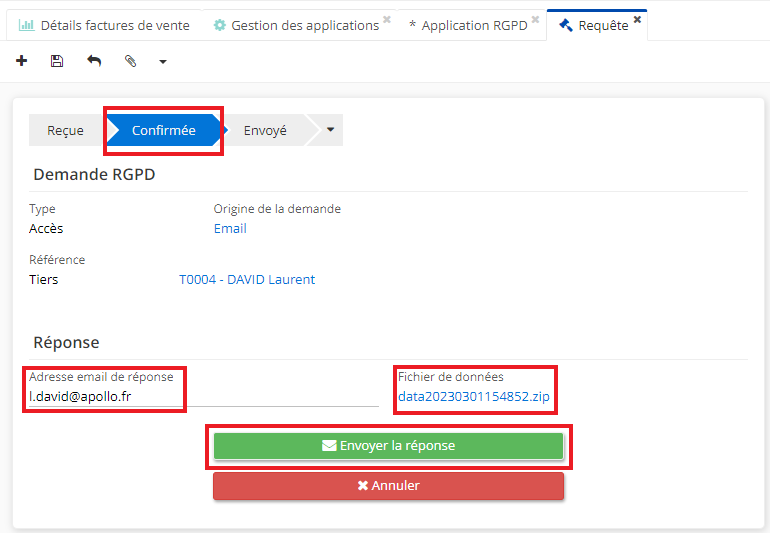

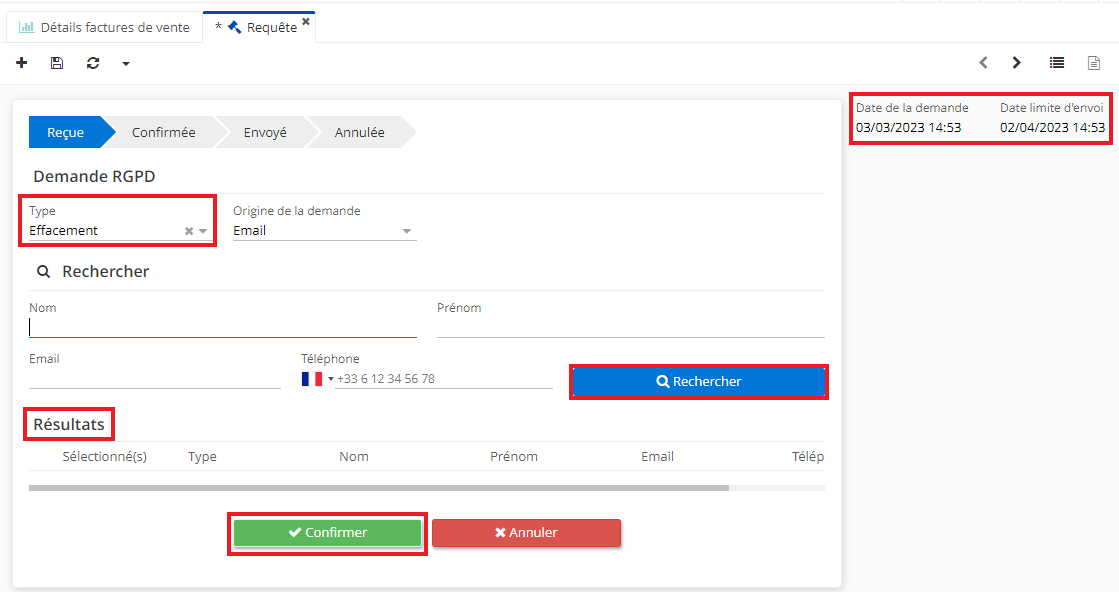

Notez que la date de la demande et la date limite d’envoi sont indiquées sur la fiche de la requête RGPD. Les dates sont configurables sur la page de l’application RGPD (par exemple, ici le délai est de 30 jours).

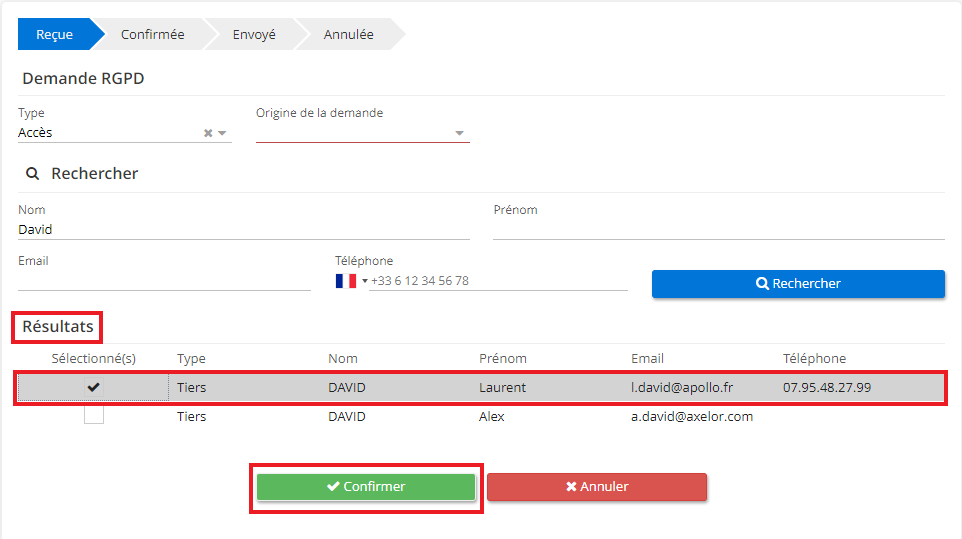

Sélectionnez l’un des résultats affichés dans la liste.

Cliquez sur “Confirmer”.

Un fichier avec toutes les données concernant cette personne va être créée par la suite.

Cliquez sur “envoyer une réponse". Cette réponse sera envoyée à l’adresse email renseignée dans le champ “adresse email de réponse”. C'est-à-dire, ça sera l'adresse email attribuée au contact de la personne qui a fait la demande.

Il est possible de télécharger le fichier avec des données, l’ouvrir et vérifier quelles données il est souhaitable d’envoyer ou de garder.

Requête RGPD : demande d’effacement

Dans le cas où un client a fait une demande d’effacement des données personnelles, il faudra créer une fiche de requête RGPD.

Accès : RGPD → Requête → Nouveau.

Sur la page de la requête se trouvent les quatre clés qu’ont été configurées en amont sur la page de l’application RGPD.

Sélectionnez le type de la demande (par exemple, l’effacement).

Sur la fiche de requête, indiquez le nom/ prénom/ email / téléphone de la personne concernée.

Renseignez l’origine de la demande (par exemple, email).

Cliquez sur “Rechercher”.

Consultez les résultats dans la partie dédiée aux résultats.

Notez que la date de la demande et la date limite d’envoi sont indiquées sur la fiche de la requête RGPD. Les dates sont configurables sur la page de l’application RGPD (par exemple, ici le délai est de 30 jours).

Sélectionnez l’un des résultats affichés dans la liste.

Cliquez sur “Confirmer”.

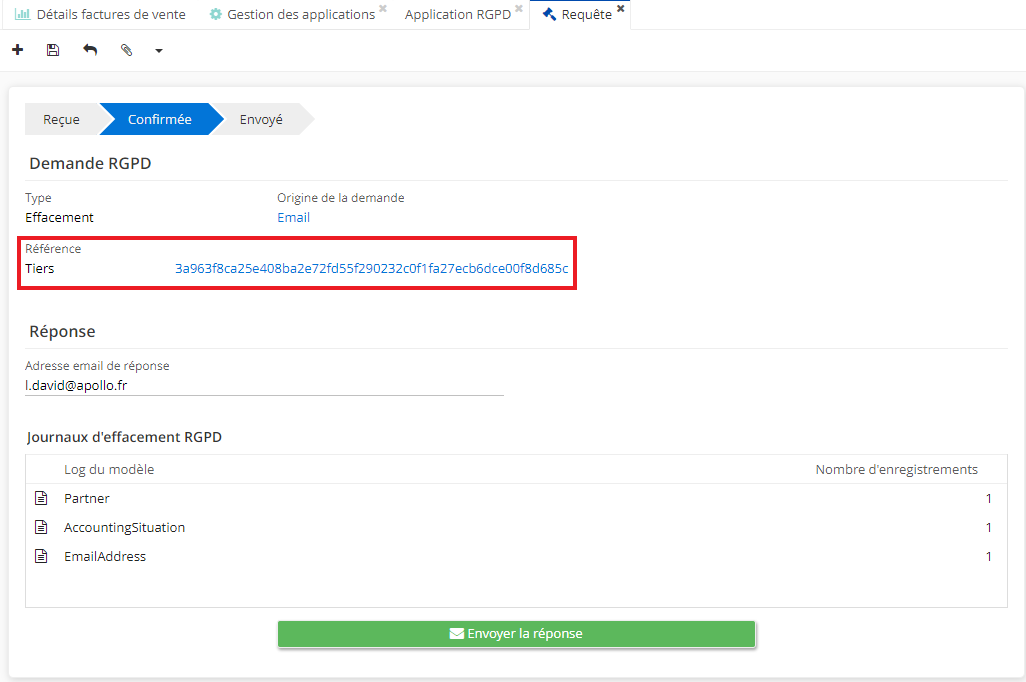

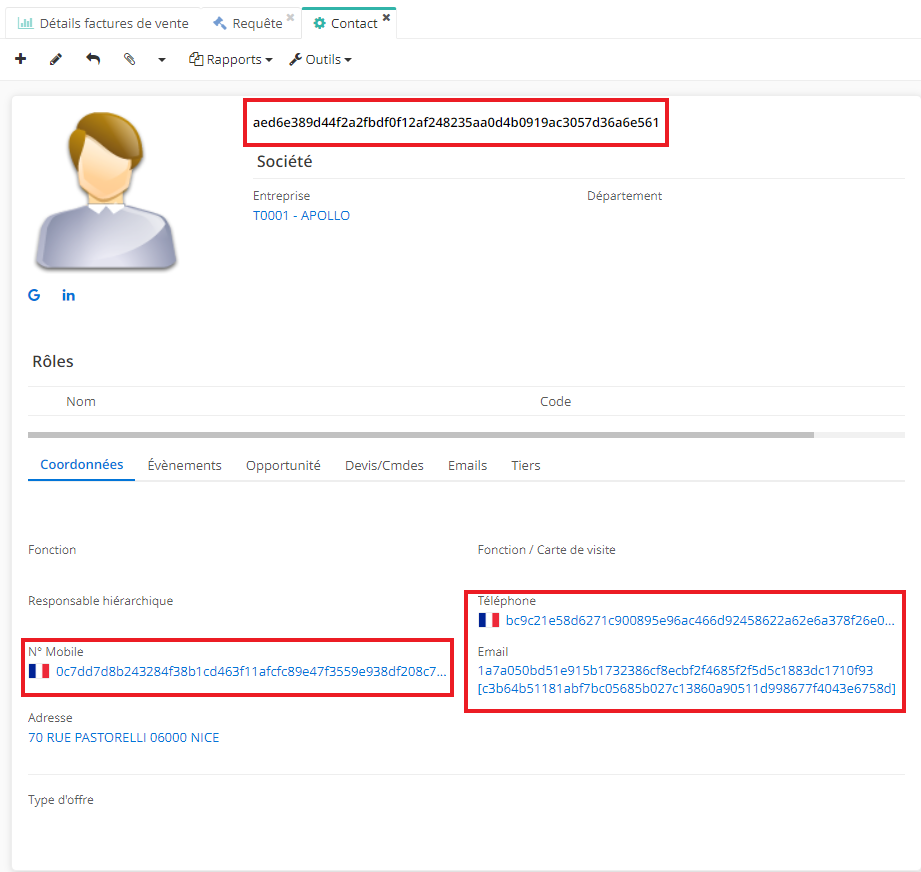

Suite à cette action, la demande RGPD passe au statut “Confirmée”. Vous pouvez également consulter les Journaux d’effacement RGPD qui contiennent tous les éléments à effacer. Vous constatez également que le nom de tiers est désormais chiffré.

Cliquez sur “envoyer une réponse". Cette réponse sera envoyée à l’adresse email renseignée dans le champ “adresse email de réponse”. C'est-à-dire, ça sera l'adresse email attribuée au contact de la personne qui a fait la demande.

Sachez qu'il est possible de télécharger le fichier avec des données, l’ouvrir et vérifier quelles données il est souhaitable d’envoyer ou de garder. Non valable pour la demande d'effacement.

Les données factices créées par le modèle de pseudonymisation vont détruire les anciennes données et ensuite les remplacer.

Aujourd’hui, Axelor offre la pseudonymisation des données et non la destruction totale de données.

Sachiez que l’entreprise à qui la personne demande d’effacer les données, à le droit de garder les factures / les bons de livraison / les écritures comptables ou autres certains documents qui sont rendus obligatoires dans le cadre légal.

- Une fois que la demande d’effacement a été effectuée sur la fiche de la requête RGPD, il sera impossible de retrouver la fiche de cette personne dans les Contacts (Config applicative → Référentiel → Contact).

Le modèle de pseudonymisation doit être bien configuré pour que la personne devienne impossible à retrouver dans le système. Si certains éléments ne sont pas pseudonymisés, ils serviront de clé de recherche.

A titre d’illustration : si dans le modèle de pseudonymisation le “full name” (nom complet) et / ou l’adresse email ne sont pas configurés et par conséquent ne sont pas pseudonymisés, ils permettront de trouver la fiche de contact dans l’ERP.

Les informations des contacts effacés sont affichées sur certains documents

Sur la fiche d’une facture qui contient un contact effacé suite à une requête RGPD, les informations sur ce contact deviennent illisibles (par exemple, son nom est maintenant remplacé par des symboles).

Cependant, lorsqu' il devient nécessaire d’imprimer cette facture, le nom et le prénom de la personne effacée vont être bien présents sur la facture imprimée.

La facture est un élément qui peut être demandée par l’Administration, et il est obligatoire qu’elle comporte le nom et le prénom de la personne.

Autres pièces comme les ordres bancaires ou écritures comptables peuvent afficher des données effacées lors de l’impression.

La différence entre la pseudonymisation et l’anonymisation consiste dans le fait que lorsque l’anonymisation est appliquée, les liens entre la personne et autres objets comme une facture ou un bon de livraison, vont être détruits, ce qui n’est pas le cas lorsque l’utilisateur applique la pseudonymisation.

Avec la pseudonymisation il n’est plus possible de retrouver la personne dans le système avec les informations clés (nom, prénom, email, numéro de téléphone), cependant certains éléments légaux lors d’impression vont afficher les informations “effacées” de la personne concernée.

Aujourd’hui, Axelor propose uniquement la fonctionnalité de pseudonymisation.

Registre de traitement

Le Registre de traitement permet d’archiver les données.

Exemple : il est possible qu’une entreprise reçoive beaucoup de données extérieures, comme des factures. L’entreprise a l’obligation légale de garder les factures pendant dix ans. Cependant, en utilisant l’ERP il se peut que l’utilisateur ne souhaite pas visualiser toutes les factures depuis ces dix dernières années. Dans ce cas-là, il faut recourir au registre de traitement.

Le registre de traitement est utilisable avec de nombreux objets et non seulement avec des factures.

Il est possible d’archiver une facture manuellement, néanmoins le registre de traitement offre un archivage de masse.

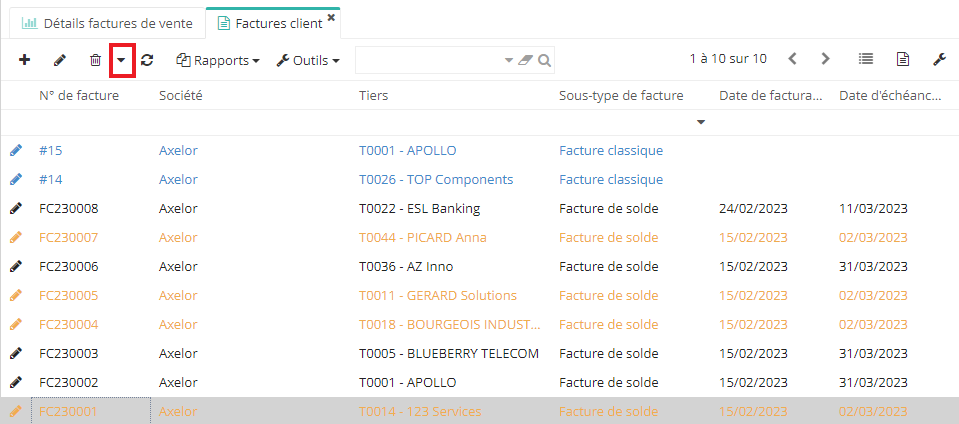

Pour archiver manuellement une facture par exemple, dans la liste des factures sélectionnez une facture et ensuite cliquez sur “Archiver” (cette action est disponible en cliquant sur le bouton de triangle dans la barre en haut).

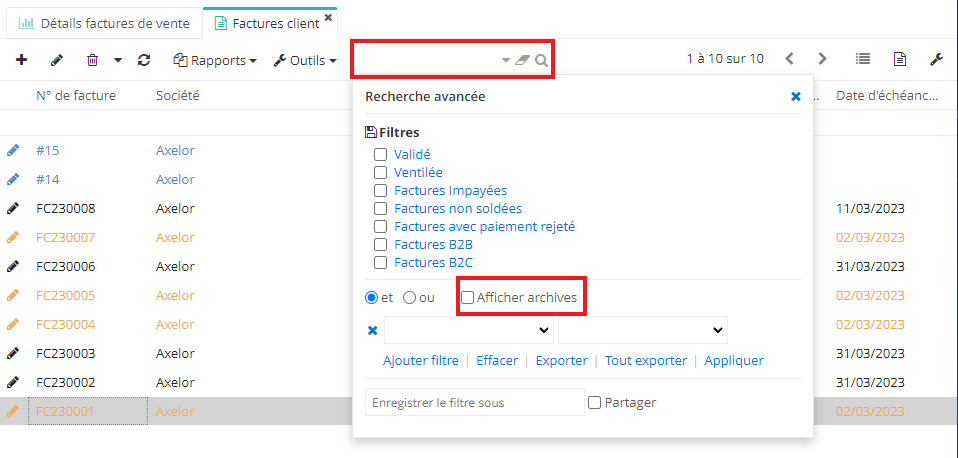

En outre, il est toujours possible de retrouver une facture archivée (ou n’importe quel autre objet) en utilisant les filtres de recherche avancée (cliquez sur “Afficher archives”).

Le registre de traitement

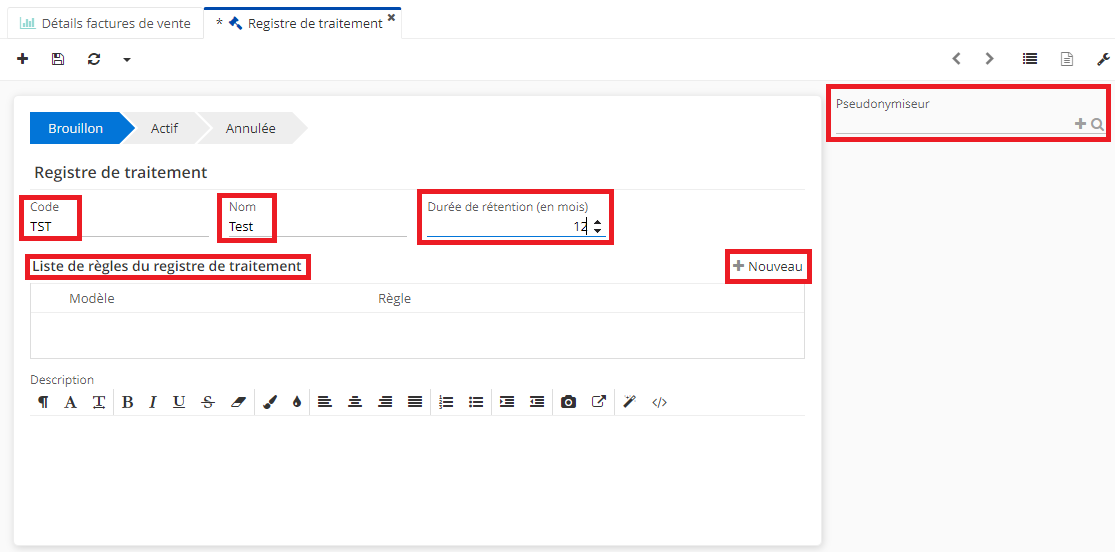

Accès : RGPD → registre de traitement → Nouveau.

Sur la fiche du Registre de traitement, complétez les informations nécessaires.

Indiquez la durée de rétention (en mois).

Cliquez sur “Nouveau” afin d’ajouter un nouvel élément dans le tableau “Liste des règles du registre de traitement”.

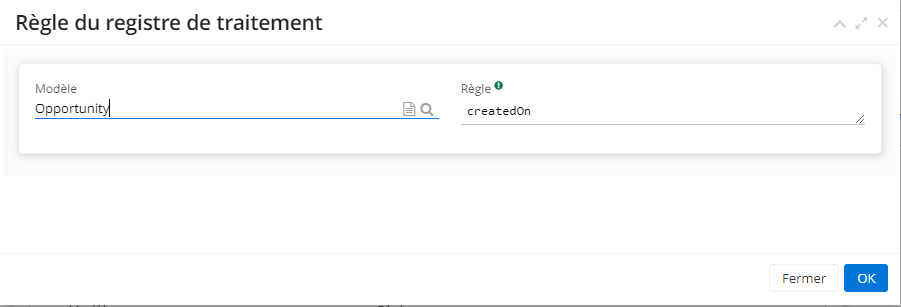

Suite à cette action, un nouvel onglet “Règle du registre de traitement” va s’ouvrir. Il faut sélectionner un modèle que vous souhaitez traiter (par exemple, Opportunité).

Définissez la règle (par exemple, expectedCloseDate).

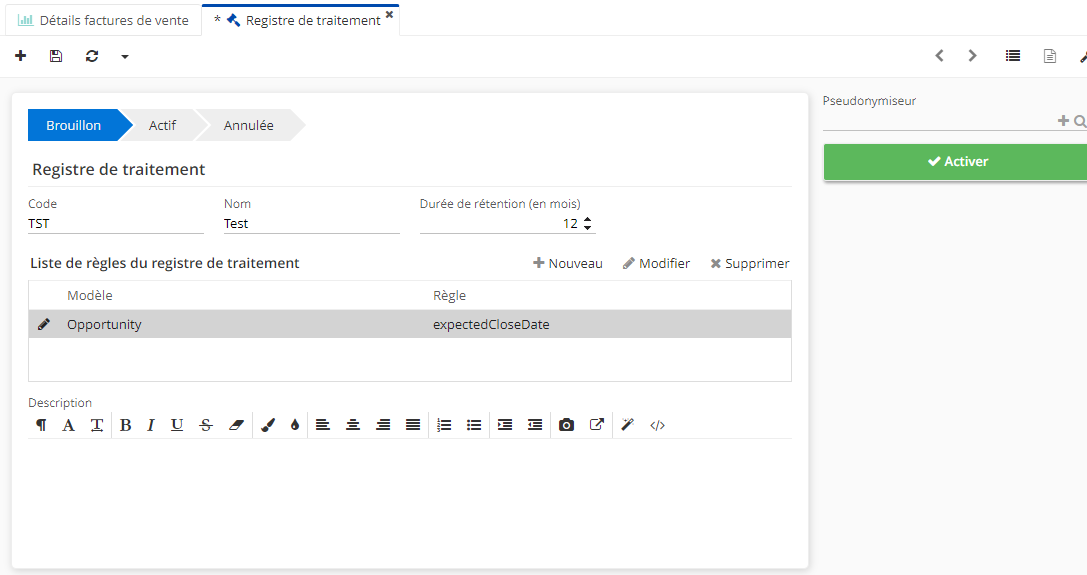

Il est également possible d’ajouter un modèle de pseudonymisation dans le champ “Pseudonymiseur” si vous souhaitez pseudonymiser certains éléments.

Cliquez sur “Archiver les données”.

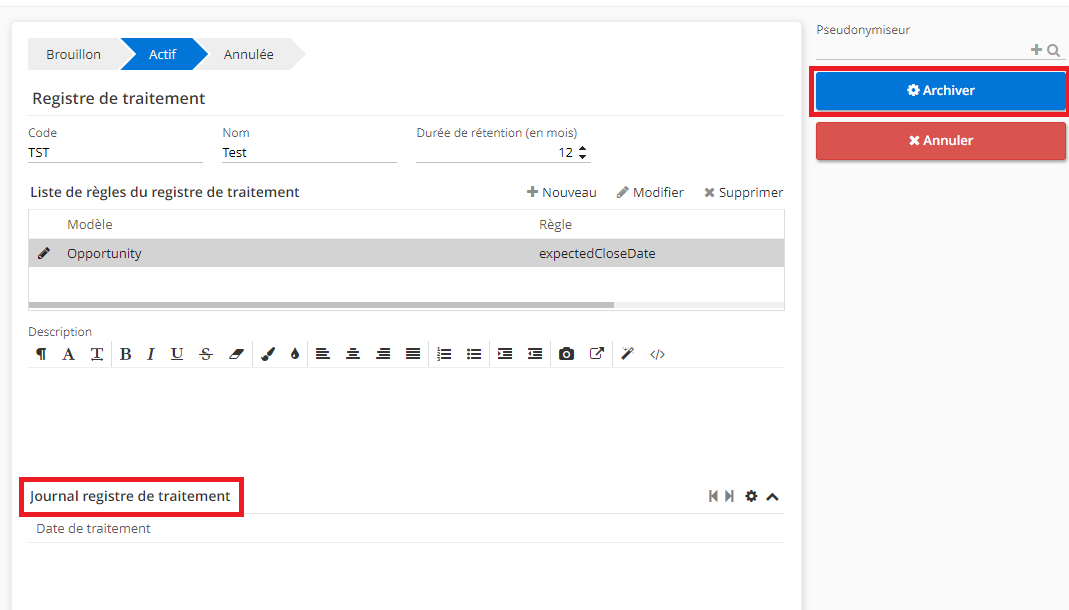

Cliquez sur “Activer”.

Cliquez sur "Lancer le traitement".

“Journal registre de traitement” sur la fiche du Registre de traitement affiche les données qu’ont été traitées.

Il est toujours possible de retrouver un objet archivé en utilisant les filtres de recherche avancée (cliquez sur “Afficher archives”).